此前,美國伍斯特理工學院研究人員在英特爾處理器中發現另外一個被稱作Spoiler的高危漏洞,與之前被發現的Spectre相似,Spoiler會泄露用戶的私密數據。雖然Spoiler也依賴于預測執行技術,現有封殺Spectre漏洞的解決方案對它卻無能為力。

論文明確指出,“Spoiler不是Spectre攻擊。Spoiler的根本原因是英特爾內存子系統實現中地址預測技術的一處缺陷。現有的Spectre補丁對Spoiler無效。”

與Spectre一樣,Spoiler也使惡意黑客能從內存中竊取密碼、安全密鑰和其他關鍵數據。

研究人員指出,有趣的是,他們也對ARM和AMD處理器進行了研究,發現它們不存在Spoiler漏洞,這意味著英特爾在處理器中使用了專有的內存管理技術。

進一步的研究發現,無論運行什么操作系統,幾乎所有現代英特爾處理器都存在Spoiler漏洞。研究人員表示,“這一漏洞能被有限的指令利用,從第一代酷睿系列處理器起,這些指令就存在于所有的英特爾處理器中,與操作系統無關”。

近年來,Intel CPU漏洞一個接一個被曝光。

鐵流相信,其他國外廠商的CPU漏洞不一定比Intel少,只不過Intel處于風口浪尖,大家用的多,研究它的安全人員多,所以問題暴露的也就多。

這一系列的事情證明,自主研發的CPU未必安全,但買來的CPU一定不安全。

這里的買不僅針對直接買芯片,也包括買IP做集成。

老祖宗有句話,欲速則不達,引進國外技術,從洋人那里買源碼,看似走了捷徑,其實是撿了芝麻,丟了西瓜。

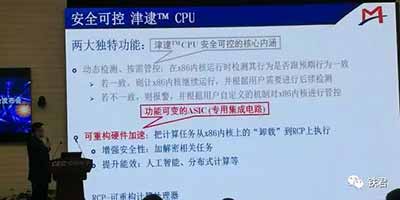

值得關注的是某公司的京逮CPU,就是直接拿Intel的X86內核+一個ASIC封裝在一起,并鼓吹安全可控。不知在Intel CPU爆出越來越多的高危漏洞的情況下,京逮CPU能保障國家信息安全萬無一失么?

「 支持烏有之鄉!」

您的打賞將用于網站日常運行與維護。

幫助我們辦好網站,宣傳紅色文化!

歡迎掃描下方二維碼,訂閱烏有之鄉網刊微信公眾號